Part 2 : Prinsip Dasar Keamanan Dan Kejahatan Komputer

ilmuit.id - prinsip dasar keamanan dan kejahatan komputer dalam bukunya Jhon D. Howard " An Analysis of security incidents on the internet" mengatakan bahwa "Keamanan komputer adalah tindakan pencegahan dari serangan pengguna komputer atau pengakses jaringan yang tidak bertanggung jawab".

***

Baca Juga : Part 1 : Pendahuluan Keamanan dan Kejahatan Komputer

***

Baca Juga : Part 1 : Pendahuluan Keamanan dan Kejahatan Komputer

kenapa keamanan komputer sangat di perlukan ?

karena teknologi yang terus berkembang sangat pesat dan kurangnya pengguna komputer memahami keberadaan ancaman tersebut, Sehingga di manfaatkan oleh orang orang yang tidak bertanggung jawab dengan memanfaatkan celah tersebut.

Security model attack terdiri dari 4 model yaitu

1. Interruption ( interupsi )

Serangan atau pengerusakan/ pemotongan informasi yang dikirimkan didalam jaringan sehingga tidak sampai ketempat tujuan atau gagal di tengah jalan. Serangan ditujukan kepada ketersediaan (availability) suatu informasi dari sistem. Contoh serangan adalah “denial of service attack”.

Contoh Serangan dilakukan dalam jaringan internet salah satunya adalah dengan.

DOS ( Denial Of Service ) :

Serangan terhadap computer server dengan menggunakan DOS adalah serangan dengan menghabiskan sumber (Resource) computer target sehingga computer target tidak bisa bergerak.

DDOS ( Distributed Denial Of Service ) :

adalah serangan yang di lakukan dari berbagai sumber di internet menyerang secara bersamaan suatu target penyerangan di distribusikan.

Serangan ini mempunyai bermacam teknik seperti di bawah ini :

Serangan ini mempunyai bermacam teknik seperti di bawah ini :

# Membanjiri lalu lintas jaringan dengan banyak data sehingga pengguna lain tidak dapat masuk kedalam sistem jaringan teknik ini di sebut Traffick Floading.

# Membanjiri lalulintas jaringan dengan banyak request terhadap suatu layanan jaringan sehingga request dari pengguna laian tidak dapat di layani teknik ini disebut Request Floading.

# Menggangu komunikasi antara host dan client nya sehingga komunikasi jadi terganggu, termasuk merubah konfigurasi sistem dan melakukan perusakan server secara fisik.

2. Interception ( pengalihan )

Pihak yang tidak berwenang berhasil mengakses atau menyusup asset/informasi. Teknik Serangan yang dapat dilakukan pihak penyerang atau pihak ketiga untuk mendapatkan data yang dikirim didalam jaringan dengan cara menyadap wiretapping.

Contoh dari serangan ini adalah penyadapan (wiretapping).

Contoh dari serangan ini adalah penyadapan (wiretapping).

Serangan ini mempunyai bermacam teknik seperti di bawah ini :

# wiretapping ( penyadapan ) adalah serangan yang di lakukan terhadap jalur komunikasi yang biasanya menggunakan kabel.

# Sniffing penyadapan yang di lakukan terhadap lalu lintas data di dalam jaringan internet.

3. Modification ( pengubahan )

Model serangan ini tidak hanay berhasil mengkses suatu informasi tetapi juga dapat mengubah isi , menambah atau mengurangi suatu informasi sehingga infromasi tersebut di ragukan. hal ini berkaitan dengan intgerity suatu data. Sehingga data dapat merugikan seseorang.

Contoh dari serangan ini antara lain adalah mengubah isi dari web site dengan pesan-pesan yang merugikan pemilik web site.

Contoh teknik serangan :

Contoh dari serangan ini antara lain adalah mengubah isi dari web site dengan pesan-pesan yang merugikan pemilik web site.

Contoh teknik serangan :

- WEB Deface :Penyerangan yang di lakukan dengan mengubah, tampilan suatu website di ubah tampilanya dan datanya.

- Serangan dengan berpura pura menjadi pemilik yang sah dan menjalin komunikasi dengan orang yang berkepentingan dengan website tersebut serangan in di sebut “man in the middle attack“ penyerang berpura pura sebagai pemilik yang sah.

4. Fabrication ( pemalsuan )

Pihak yang tidak berwenang menyisipkan objek palsu ke dalam sistem. ini merupakan salah satu ancaman terhadap integritas.

Penyerang berhasil memalsukan informasi sehingga penerima informasi merasa bahwa informasi yang telah ia terima berasal dari seseorang yang ia kenal atau ia kehendaki tetapi sebenarnya informasi tersebut berasal dari orang yang tidak berhak / penyerang.

Contoh dari serangan jenis ini adalah memasukkan pesan-pesan palsu, seperti e-mail palsu ke dalam jaringan komputer orang lain dan mengirimkanya. Seringkali seseorang menerima sebuah email dari orang tertentu yang berniat mengirimkan dana jutaan tetapiu dengan syarat ia harus mentransfer sejumlah dana yang di tentukan, Karena orang yang menerima email tersebut tergiur maka ia mentransfer sejumlah dana tetapi sebenarnya ia telah ditipu dan dana yang ia transfer tidak akan dikirim sesuia perjanjian.

Penyerang berhasil memalsukan informasi sehingga penerima informasi merasa bahwa informasi yang telah ia terima berasal dari seseorang yang ia kenal atau ia kehendaki tetapi sebenarnya informasi tersebut berasal dari orang yang tidak berhak / penyerang.

Contoh dari serangan jenis ini adalah memasukkan pesan-pesan palsu, seperti e-mail palsu ke dalam jaringan komputer orang lain dan mengirimkanya. Seringkali seseorang menerima sebuah email dari orang tertentu yang berniat mengirimkan dana jutaan tetapiu dengan syarat ia harus mentransfer sejumlah dana yang di tentukan, Karena orang yang menerima email tersebut tergiur maka ia mentransfer sejumlah dana tetapi sebenarnya ia telah ditipu dan dana yang ia transfer tidak akan dikirim sesuia perjanjian.

Kasus Keamanan Komputer

Tahun 1990

Kevin Poulsen mengambil alih system komputer telekomunikasi di Los Angeles untuk memenangkan kuis di sebuah radio local.

Tahun 1995

Kevin Mitnick, mencuri 20.000 nomor kartu kredit, menyalin system operasi DEC secara illegal dan mengambil alih hubungan telpon di New York dan California.

Tahun 1995

Vladimir Levin membobol bank-bank di kawasan Wallstreet, mengambil uang sebesar $10 juta.

Tahun 1996

U.S. Federal Computer Incident Response Capability (FedCIRC) melaporkan bahwa lebih dari 2500 “insiden” di system komputer atau jaringan komputer yang disebabkan oleh gagalnya sistem keamanan atau adanya usaha untuk membobol sistem keamanan.

Tahun 1996

FBI National Computer Crimes Squad, Washington D.C., memperkirakan kejahatan komputer yang terdeteksi kurang dari 15%, dan hanya 10% dari angka itu yang dilaporkan.

Tahun 1996

Inggris, NCC Information Security Breaches Survey menunjukkan bahwa kejahatan komputer menaik 200% dari tahun 1995 ke 1996. Kerugian rata-rata US $30.000 / insiden.

Tahun 1997

Penelitian Deloitte Touch Tohmatsu menunjukkan bahwa dari 300 perusahaan di Australia, 37% (dua diantara lima) pernah mengalami masalah keamanan sistem komputernya.

Tahun 1997

Seorang hacker dari Massachusetts berhasil mematikan sistem telekomunikasi di sebuah airport local (Worcester, Massachusetts) sehingga mematikan komunikasi di control tower dan menghalau pesawat yang hendak mendarat. Dia juga mengacaukan sistem telepon di Rutland, Massachusetts.

http://www.news.com/News/Item/Textonly/0,25,20278,00.html?pfv

Tahun 1998

FBI melaporkan bahwa kasus persidangan yang berhubungan dengan kejahatan komputer meroket 950% dari tahun 1996 ke tahun 1997, dengan penangkapan dari 4 ke 42, dan terbukti (convicted) di pengadilan naik 88% dari 16 ke 30 kasus.

Tahun 1998

Keamanan sistem mail sendmail dieksploitasi oleh Robert Tapan Morris sehingga melumpuhkan sistem Internet. Kegiatan ini dapat diklasifikasikan sebagai “denial of service attack”. Diperkirakan biaya yang digunakan untuk memperbaiki dan hal-hal lain yang hilang adalah sekitar $100 juta. Di tahun 1990 Morris dihukum (convicted) dan hanya didenda $10.000.

Tahun 2000

Fabian Clone menjebol situs aetna.co.id dan Jakarta mail dan membuat directory atas namanya berisi peringatan terhadap administrator situs tersebut.

Tahun 2000

Beberapa web site Indonesia sudah dijebol dan daftarnya (beserta

contoh halaman yang sudah dijebol) dapat dilihat di koleksi

Tahun 2000

Wenas, membuat server sebuah ISP di singapura down

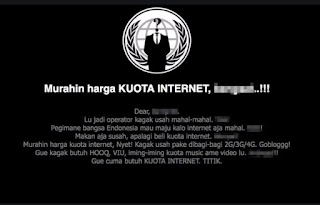

Tahun 2017 Kasus Telkomsel

Dikutip dari kompas kasus yang terjadi adalah situs reesmi telkomsel dirubah (deface) oleh peretas sehingga tampilanya menjadi seperti gambar diatas, dimana siperetas sendiri dalam halaman tersebut melakukan sebuah protes terkait dengan produk yang di tawarkan oleh telkomsel yang dinilai terlalu mahal untuk anak negeri.

Kasus Denny Siregar 2020 (Sumber cnnindonesia.com )

Kasus yagn terjadi berkaitan dengan telkomsel dimana di duga data denny siregar telah di sebarluaskan dan di unggah di media sosial, Telkomsel sendiri mengklarifikasi bahwa ini bukan kerusakan sistem tetapi ada oknum atau pegawai dari GraPARI Tekomsel di Rungkut, Surabaya, Jawa Timur berinisial FPH. mengunggah data tersebut.

Cara Hacker Bekerja :

Tahap mencari tahu sistem computer sasaran :

Reconnaissance :

Reconnaissance adalah tahap mengumpulkan data, dimana hacker akan mengumpulkan data tentang target sebanyak-banyaknya. Baik nama anggota keluarga, tanggal lahir, tempat kerja beserta informasi didalamnya. Dan itu hanya sebagian kecil kegunaan dari tahapan Reconnaissance.

Reconnaissance terbagi menjadi dua yaitu Active Reconnaissance dan Passive Reconnaissance.

Si hacker melakukan proses pengumpulan informasi dengan cara yang sangat beresiko karena beraktifitas langsung dengan korban atau rekan korban, ini berguna untuk mencari celah yang akan digunakan sang hacker.

Passive Reconnaissance (Pengintaian Passive) :

Disini merupakan kebalikan dari Active Reconnaissance, dimana sang hacker melakukan pencarian informasi tanpa sepengetahuan korban, sebagai contoh mencari data tentang korban di internet, majalah dan koran.

Tahap Penyusupan :

Scanning :

Ini adalah dimulainya penyerangan (pre-attack). Dari scanning hacker akan mencari kemungkinan-kemungkinan yang dapat digunakan untuk mengambil alih sistem korban, dan informasi yang didapatkan akan digunakan sebagai jalan masuk.

Serangan dilakukan dengan tolls tertentu, untuk mencari celah oleh hacker dibaratkan seorang pencuri yang dapat masuk kedalam rumah melalui pintu jendela atap atau apa saja yang membuat ia bisa masuk kedalam rumah.

Nmap ( Network Mapper ) meruapakan alat bantu dalam melakukan scanning, dirancang untuk memeriksa jaringan. alat ini dapat menetukan host apa saja yang tersedia pada jaringan, layanan aplikasi dan versi apa yang di gunakan, os dan versinya, serta firewall apa yang di gunakan dll.

Gaining access :

Disinilah tahapan dimana penetrasi dilakukan, dan hacker akan berusaha menguasai sistem korban dari kelemahan sistem yang didapat dari proses scanning.

Pendekatan gaining access adalah dengan melakukan apa yang dinamakan sebagai session hijacking alias melakukan pembajakan hak akses seseorang oleh hacker sehingga yang bersangkutan dapat masuk ke dalam sistem yang bukan merupakan teritorinya

Tahap Penjelajahan :

Maintaining Acces

Akhirnya si hacker berhasil menguasai sistem korban, have fun. Tapi si hacker belum puas, dan si hacker ingin tetap mengusai sistem tersebut karena apabila korban mengganti password atau memperbaiki kelemahan dan kemunginan hacker akan kehilangan akses tersebut.

Maka dari itu biasanya hacker akan berusaha untuk mempertahankan akses terhadap sistem korban dengan berbagai cara, seperti menanamkan trojan, backdoor, rootkit dan lain sebagainya.

Bahkan karena hacker berfikir akan ada hacker lain yang melakukan penyerangan terhadap korban maka hacker akan memperbaiki beberapa kelemahan pada sistem korban.

Bahkan karena hacker berfikir akan ada hacker lain yang melakukan penyerangan terhadap korban maka hacker akan memperbaiki beberapa kelemahan pada sistem korban.

Tahap Keluar dan menghilangkan jejak :

Clearing Tracks

Di tahapan ini hacker akan menutup jejaknya dengan menghapus log file dan jejak-jejak yang mungkin ditinggalkan. Maka dari itu terkadang terdapat folder tersembunyi dan berisi virus. Hal ini tentunya agar sang hacker tidak dapat dilacak, karena jejak ini dapat membawa sang hacker kedalam penjara.

Prinsip Dasar Perancangan Sistem yang aman

1. Mencegah hilangya data .

2. Mencegah masuknya penyusup.

Lapisan Keamanan Komputer :

Lapisan Fisik :

Pengamanan di lakukan dengan menempatkan komputer dan sistemnya pada tempat yang mudah untuk di kontrol dan diawasi sehingga memudahkan pemamtauan dari kesalahan user jika user meninggalkan komputer dalam kondisi login. Kemudian dapat juga membatasi akses fisik ke perangkat (akses masuk keruangan komputer, penguncian hardware pada komputer, keamanan BIOS, dll)

Cara menjaga keamanan fisik:

- Back up data.

- Deteksi gangguan fisik dengan Log File.

- Mengontrol akses sumber daya.

Keamanan Lokal :

keamanan lokal berkaitan dengan keamanan pengguna / pemakai. Si penyerang akan selalu berusaha mendapatkan hak akses pengguna yang saat mengekploitasi misalnya rekening bank sebagai root, Jika keamana pengguna / lokal lemah mereka dapat mengupgrade hak ases mereka dari normal menjadi root. oleh karena itu jika keamanan lokal kita ketat maka si penyerang akan mendapatkan rintangan lain.

hal ini berkaitan dengan :

keamanan lokal berkaitan dengan keamanan pengguna / pemakai. Si penyerang akan selalu berusaha mendapatkan hak akses pengguna yang saat mengekploitasi misalnya rekening bank sebagai root, Jika keamana pengguna / lokal lemah mereka dapat mengupgrade hak ases mereka dari normal menjadi root. oleh karena itu jika keamanan lokal kita ketat maka si penyerang akan mendapatkan rintangan lain.

hal ini berkaitan dengan :

- Berkaitan dengan user dan hak-haknya.

- Berikan user akses seminimal mungkin (hanya sesuai dengan kebutuhan).

- Perhatikan waktu dan tempat mereka login.

- Pastikan perbaharuan/ pengahapusan data jika user tidak lagi membutuhkan akses.

Keamanan Root :

Hak akses yang paling di cari adalah superuser, hak akses ini memiliki otoritas kesemua mesin dan akses data lain di jaringan , oleh karen itu penggunaan hak akses root hanya untuk tugas tertentu dan dan yang singkat. Jika menggunakan hak akses sepanjang waktu lebih baik menggunakan hak akses yang normal.Jalur perintah untuk pemakai Root sangat penting , Hal-hal yang harus dihindari adalah:

Hak akses yang paling di cari adalah superuser, hak akses ini memiliki otoritas kesemua mesin dan akses data lain di jaringan , oleh karen itu penggunaan hak akses root hanya untuk tugas tertentu dan dan yang singkat. Jika menggunakan hak akses sepanjang waktu lebih baik menggunakan hak akses yang normal.Jalur perintah untuk pemakai Root sangat penting , Hal-hal yang harus dihindari adalah:

- Batasi jalur perintah bagi pemakai root.

- Jangan pernah menaruh direktori yang dapat ditulis pada jalur pencarian.

Keamanan File dan sistem File :

Mengatur hak akses terhadap seseorang akan sangat berguna untuk melindungi sistem dan data yang tersimpan komputer.

Lakukan hal berikut :

Mengatur hak akses terhadap seseorang akan sangat berguna untuk melindungi sistem dan data yang tersimpan komputer.

Lakukan hal berikut :

- Atur akses dan permission file: read, write, execute bagi user maupun group

- Selalu periksa program-program yang tidak dikenal

- Lakukan setting limit system file

Keamanan Password dan Enkripsi :

Salah satu fitur keamanan yang paling penting adalah pembuatan password penting sekali untuk membuat password yang tidak dapat ditebak atau diterka.

Enkripsi adalah pengacakan password atau kode tertentu sehingga menjadi tidak terbaca. tentunya hal ini menggunakan metode-metode tertentu.

Cara pengamanan password :

- Lakukan pengamanan pada level tampilan sepertiscreen saver.

Salah satu fitur keamanan yang paling penting adalah pembuatan password penting sekali untuk membuat password yang tidak dapat ditebak atau diterka.

Enkripsi adalah pengacakan password atau kode tertentu sehingga menjadi tidak terbaca. tentunya hal ini menggunakan metode-metode tertentu.

Cara pengamanan password :

- Lakukan pengamanan pada level tampilan sepertiscreen saver.

- Buatlah kombinasi password dengan baik (dianjurkan kombinasi angka dan huruf).

- Enkripsi file yang dikirim(jika sangat penting).

Anda bisa membaca mendalam tentang enkripsi di link berikut : Pengertian Cryptographyt dan Cryptosystem

Anda bisa membaca mendalam tentang enkripsi di link berikut : Pengertian Cryptographyt dan Cryptosystem

Keamanan Kernel :

Kernel merupakan bagian utama dari sebuah sistem operasi yang bertugas sebagai penghubung atau mediator. Kernel merupakan perangkat lunak yang berfungsi untuk menghubungkan antara aplikasi-aplikasi dan perangkat keras. yang pada intinya sebagai penghubung antara software dan hardware agar dapat saling berkomunikasi.

Langkah pengamanan kernel :

Kernel merupakan bagian utama dari sebuah sistem operasi yang bertugas sebagai penghubung atau mediator. Kernel merupakan perangkat lunak yang berfungsi untuk menghubungkan antara aplikasi-aplikasi dan perangkat keras. yang pada intinya sebagai penghubung antara software dan hardware agar dapat saling berkomunikasi.

Langkah pengamanan kernel :

- Selalu update kernal system operasi

- Ikuti review bugs dan kekurangan-kekurangan pada sistem operasi

Keamanan Jaringan :

Keamana jaringan sangat penting untuk di monitor atau di awasi karena unutk menghindarkan dari penggunaan jaringan yang tidak tervalidasi atau tidak sah. Pemantauan jaringan di lakukan oleh seorang administrator jaringan .

Langkah Keamanan Jaringan :

Keamana jaringan sangat penting untuk di monitor atau di awasi karena unutk menghindarkan dari penggunaan jaringan yang tidak tervalidasi atau tidak sah. Pemantauan jaringan di lakukan oleh seorang administrator jaringan .

Langkah Keamanan Jaringan :

- - Waspadai paket sniffer yang sering menyadap port ethernet, Sniffer adalah perangkat lunak atau perangkat keras yang memungkinkan pengguna untuk "mengendus" atau memantau lalu lintas internet Anda secara real time, menangkap semua data yang mengalir ke dan dari komputer Anda.

- - Lakukan prosedure untuk mengecek integritas data

- - Lindungi network file system

- - Gunakan firewall antara jaringan privat dengan jaringan eksternal

Tips Pengamanan Komputer :

Penggunaan Password :

- Panjang password minimal 6 karakter, lebih panjang lebih baik. Sebaiknya tidak memiliki makna agar tidak mudah ditebak .

- Diganti secara berkala.

- Jangan menggnakan nama user login.

- Jangan menulis password anda ditempat-tempat yang dapat diakses oleh orang lain.

- Jangan menggunakan password yang sulit anda ingat.

- Jangan pernah memberi tahu password anda pada orang lain.

Menggunakan komputer secara aman :

- Jangan pernah menjalankan aplikasi atau membuka dokumen yang tidak jelas asal usulnya, hal ini untuk menghindari terinveksi virus yang menyamar berupa aplikasi atau dokumen.

- Biasakan menggunakan ektensi .rtf pada penyimpanan dokumen word dan .csv dalam dokumen excel, dikarenakan kedua ektensi tersebut tidak mendukung makro, sehingga tidak bisa terjangkit virus makro yang marak belakangan ini.

- Pantaulah adanya patch pada software yang anda gunakan, hal ini penting untuk menutup lubang keamanan pada software yang anda gunakan.

- Blok file yang menggunakan ektensi ganda pada gateway, karena virus saat ini sering menggunakan ektensi ganda pada suatu file.

- Back up secara teratur data dan program anda.

-Gunakan firewall untuk mengatur jaringan anda.

Pengamanan Informasi :

- Melakukan kontrol akses kepada user, hanya dapat mengakses data-data yang mereka butuhkan dalam melakukan pekerjaan.

- Menginstalasi firewall sebagai bentuk implementasi kontrol akses pada level jaringan dan tidak meninggalkan dalam keadaan default.

- Menjaga software selalu up to date dan meng-install patch keamanan sebagaimana dibutuhkan.

- Mematikan atau menutup service yang tidak diperlukan

- Melakukan pemeriksaan fisik untuk memastikan bahwa hanya personal yang berhak saja yang dapat mengakses jaringan.

- Secara berkala melakukan assessment

Pengamanan PC/Komputer :

- Buatlah password pada bios.

- Pastikan booting hanya dari hardisk

- Mendisable Start up menu

- Men-disable Boot Key

- Menyembunyikan ikon pada Control Panel

- Proteksi dengan software.

***

Baca Juga : Part 3 : Pengertian Cryptographyt dan Cryptosystem

Refrence :

PPT BU Erlin Windia Ambarsari

Indrajit, Richardus Eko. Mempelajari Cara Hacker Beroperasi dalam Dunia Internet

http://make-mestrong.blogspot.com/2012/06/5-tahapan-hacking-dalam-sertifikasi-ceh.htmlhttps://id.wikipedia.org/wiki/Serangan_DoS

ttp://www.webopedia.com/TERM/D/DDoS_attack.html.

https://en.wikipedia.org/wiki/Denial-of-service_attack .

http://www.tldp.org/pub/Linux/docs/HOWTO/translations/id/other-formats/html/ID-Security-HOWTO-4.html